À propos des domaines

Les domaines sont utilisés pour répartir votre abonnement ThingPark afin de servir plusieurs locataires et de restreindre la visibilité des passerelles, capteurs, groupes multicast et connexions par les non-administrateurs. Chaque locataire aurait accès aux ressources liées à leur périmètre. La restriction de visibilité s'applique également au trafic et aux alarmes associés.

Concernant les connexions, deux cas d'utilisation sont supportés :

- Connexions inter-domaines : lorsqu'une connexion est partagée par tous les locataires, elle ne doit être associée à aucun domaine pour rester inter-domaines.

- Connexions spécifiques au domaine : lorsqu'une connexion est gérée par un locataire spécifique, sa visibilité doit être restreinte à ce locataire en utilisant des domaines.

Les actualités, les catalogues et la licence ne peuvent pas être associés à des domaines et restent donc utilisables pour tous les locataires.

Indépendamment des domaines associés, chaque passerelle opérant sous l'abonnement ThingPark continue de gérer le trafic LoRaWAN® depuis tout capteur sous ce même abonnement sans aucune exclusion.

La vidéo suivante vous donne un aperçu rapide des domaines et vous montre les étapes clés pour que votre cas d'utilisation de séparation fonctionne :

Les tags et les domaines sont 2 attributs distincts supportés par les capteurs et les passerelles. Les principales différences sont résumées dans le tableau suivant :

| Étiquettes | Domaines | |

|---|---|---|

| Utilisation | Comme des étiquettes en texte libre, essentiellement utilisées pour la catégorisation et le filtrage des ressources. De plus, les étiquettes de passerelle peuvent être utilisées à des fins de multicast. Les étiquettes de capteur sont transmises via des connexions à des applications IoT externes afin de permettre le traitement isolé du trafic. | Gestion des autorisations utilisateur. Remarque Les domaines associés à chaque capteur sont également transmis via des connexions. |

| Qui peut l'assigner ? | Attribué librement par un administrateur et un non-administrateur ayant des droits d’écriture sur la ressource concernée. | Seuls les domaines prédéfinis (créés par un administrateur) peuvent être associés aux ressources. Alors qu'un administrateur peut associer une ressource à n'importe quel domaine (à l'exception d'attribuer plusieurs domaines d'un même groupe), un non-administrateur ne peut attribuer des domaines que conformément à ses propres restrictions de domaine. |

| Peut-être utilisé pour la gestion des autorisations ? | Non, car l’ajout ou la suppression d’étiquettes est librement ouvert aux non-administrateurs, il ne peut donc pas être contrôlé par l’administrateur. | Oui, car les domaines sont strictement contrôlés par l’administrateur. |

Ségrégation de base

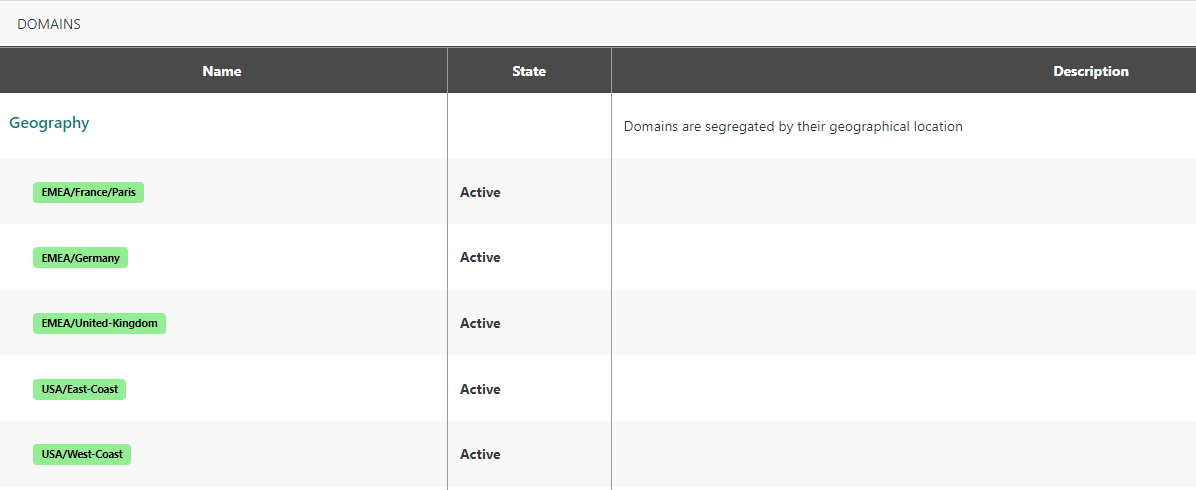

Un exemple typique de ségrégation est la séparation basée sur la localisation géographique. In this example, one domain is created for each possible geographical location as illustrated in the figure below.

Chaque domaine est représenté par un badge vert dans la liste des domaines ci-dessus. Les domaines sont regroupés dans un groupe de domaines « Géographie » qui matérialise la séparation basée sur la localisation géographique.

Chaque passerelle, capteur, groupe multicast et connexion peuvent être associés à un seul domaine au maximum correspondant à leur emplacement géographique.

La visibilité de ces ressources peut être restreinte en configurant une restriction de domaine pour les non-administrateurs. Une restriction de domaine est composée d'un domaine exact ou d'un préfixe de domaine. Dans ce dernier cas, un nom de domaine hiérarchique doit être défini en utilisant le caractère « / » pour définir une hiérarchie parent/enfant.

Lorsqu’une restriction de domaine est configurée dans un compte non-administrateur, seules les passerelles, capteurs, groupes multicast et connexions suivants sont visibles par l’utilisateur :

- Passerelles, capteurs, groupes multicast et connexions dont le domaine correspond à la restriction de domaine;

- Connexions inter-domaines (connexions sans aucun domaine).

L’administrateur ne peut pas avoir de restriction de domaine et a toujours accès à toutes les ressources de l’abonnement.

Le tableau suivant fournit un exemple de règles de visibilité en fonction de la restriction de domaine configurée.

| Portée de l'utilisateur | Restriction de domaine | Ressources visibles |

|---|---|---|

| Opère un réseau IoT en Allemagne | EMEA/Allemagne | - Passerelles, capteurs, groupes multicast et connexions associés au domaine EMEA/Allemagne. - Toutes les connexions inter-domaines. |

| Opère un réseau IoT aux États-Unis | USA | - Passerelles, capteurs, groupes multicast et connexions associés au domaine USA/Côte-Est ou au domaine USA/Côte-Ouest. - Toutes les connexions inter-domaines. |

| Opère un réseau IoT mondial | Aucune restriction de domaine | - Toutes les passerelles, capteurs, groupes multicast et connexions quel que soit le domaine associé. - Toutes les connexions inter-domaines |

Séparation avancée avec plus d'un groupe de domaines

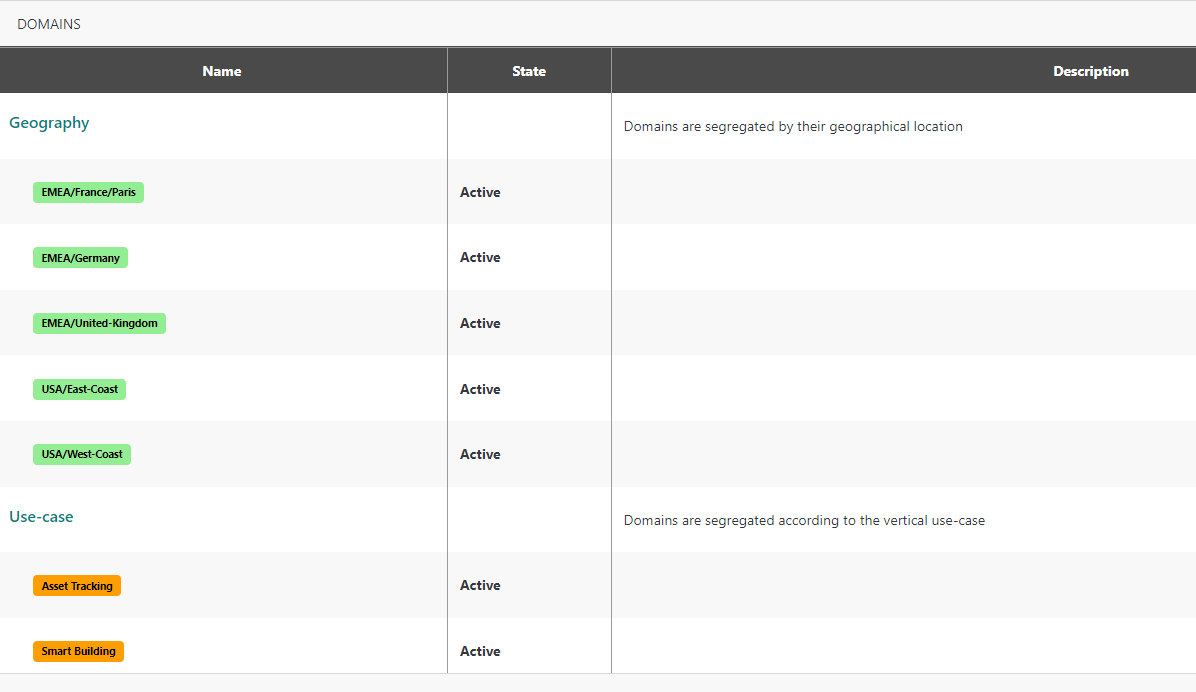

More advanced segregation can be achieved by adding domain groups to introduce additional segregation scopes (i.e. segregation dimensions). Par exemple, les ressources peuvent être partitionnées en fonction du cas d'utilisation en plus de la localisation géographique, comme illustré dans la figure ci-dessous.

Un deuxième groupe de domaines « Cas d'utilisation » est créé pour matérialiser la séparation selon le cas d'utilisation. Dans ce groupe de domaines, un domaine est créé pour chaque cas d'utilisation possible. Ces nouveaux domaines sont représentés par des badges orange dans la liste des domaines ci-dessus. Chaque groupe de domaines peut être assigné à une couleur distincte pour être facilement identifiable.

Dans l'exemple ci-dessus (avec 2 groupes de domaines), chaque passerelle, capteur, groupe multicast et connexion peuvent être associés à deux domaines au maximum (un de chaque groupe) :

- Au plus un domaine appartenant au groupe de domaines « Géographie » : ce domaine correspond à l'emplacement géographique de la ressource.

- Au plus un domaine appartenant au groupe de domaines « Cas d'utilisation » : ce domaine correspond au cas d'utilisation de la ressource.

Chaque domaine appartient à un groupe de domaines. Un groupe de domaines définit une étendue de séparation. Tous les domaines regroupés sous une même étendue sont mutuellement exclusifs afin d'éviter les conflits de séparation, c'est-à-dire qu'une ressource donnée ne peut pas être associée à plus d'un domaine du même groupe.. Par exemple, un capteur ne peut pas être

associé à la fois aux domaines EMEA/France/Paris et EMEA/Germany qui sont

regroupés sous le même groupe de domaines Geography.

De même, chaque non-administrateur peut être associé à au plus deux restrictions de domaine :

- Au plus une restriction de domaine correspondant à un domaine exact ou un préfixe de domaine dans le groupe de domaines « Géographie ». Si définie, seules les ressources associées à un domaine de la Sinon, aucune restriction ne s'applique concernant le groupe de domaines « Géographie ».

- Au plus une restriction de domaine correspondant à un domaine exact ou un préfixe de domaine dans le groupe de domaines « Cas d'utilisation ». Si définie, seules les ressources associées à un domaine de la `` sont visibles par l'utilisateur. Sinon, aucune restriction ne s'applique concernant le groupe de domaines « Cas d'utilisation ».

Les restrictions de domaine peuvent consister en plusieurs domaines ou préfixes de domaine, mais elles doivent appartenir à des groupes de domaines distincts. Pour chaque groupe de domaines, seules les ressources correspondant à la restriction de domaine associée peuvent être accédées par l'utilisateur.

Si aucune restriction de domaine n'est définie pour un groupe de domaines donné, l'utilisateur n'a aucune restriction pour ce groupe.

Le tableau suivant fournit un exemple de règles de visibilité selon les restrictions de domaine configurées.

| Portée de l'utilisateur | Restrictions de domaine | Ressources visibles |

|---|---|---|

| Opère un réseau IoT à Paris pour le cas d'utilisation du suivi des actifs | EMEA/France/Paris, Suivi des actifs | - Passerelles, capteurs, groupes multicast et connexions associés aux deux domaines EMEA/France/Paris et Suivi des Atouts. - Toutes les connexions inter-domaines. |

| Opère un réseau IoT en Allemagne pour tous les cas d'utilisation | EMEA/Allemagne | - Passerelles, capteurs, groupes multicast et connexions associés au domaine EMEA/Allemagne indépendamment du domaine associé dans le groupe de domaine Cas d'utilisation. - Toutes les connexions inter-domaines. |

| Opère un réseau IoT aux États-Unis pour le cas d'utilisation Bâtiment intelligent | USA, Bâtiment intelligent | Passerelles, capteurs, groupes multicast et connexions associés au domaine USA/Côte-Est ou au domaine USA/Côte-Ouest, et au domaine Bâtiment Intelligent. - Toutes les connexions inter-domaines. |

| Opère un réseau IoT mondial pour tous les cas d'utilisation | Aucune restriction de domaine | - Toutes les passerelles, capteurs, groupes multicast et connexions quel que soit le domaine associé. - Toutes les connexions inter-domaines. |

Interaction avec les rôles d'utilisateur

Lorsque des restrictions de domaine sont définies pour un non-administrateur, les droits d'accès accordés par les rôles d'utilisateur ne s'appliquent qu'aux ressources correspondant aux restrictions de domaine. Toutes les autres ressources ne sont pas du tout accessibles.

Toutes les ressources ajoutées ou mises à jour par un non-administrateur doivent correspondre aux restrictions de domaine. Par exemple, si l'utilisateur a le rôle de gestionnaire des passerelles :

- Les passerelles ajoutées par l'utilisateur doivent correspondre à ses restrictions de domaine pour être provisionnées avec succès dans le système. En d'autres termes, un utilisateur n'est pas autorisé à ajouter une ressource qui ne respecte pas ses propres restrictions de domaine, sinon cet utilisateur ne pourra pas y accéder par la suite.

- De même, la mise à jour des domaines associés à une passerelle par l'utilisateur doit correspondre à ses restrictions de domaine avant et après la mise à jour ciblée.

- Les passerelles supprimées par l'utilisateur doivent correspondre à ses restrictions de domaine avant de pouvoir être supprimées.

Un cas particulier s'applique aux connexions sans domaines qui reste inter-domaines :

- Les connexions inter-domaines sont visibles par tous les utilisateurs ayant le rôle d'Observateur, quels que soient leurs restrictions de domaine.

- Les connexions inter-domaines ne peuvent être ajoutées, mises à jour ou supprimées que par des utilisateurs ayant le rôle Gestionnaire de capteurs, groupes multicast et connexions et sans restrictions de domaine.

L'ajout de nouvelles connexions ThingPark X IoT Flow ne peut être effectué que par des utilisateurs qui n'ont pas de restrictions de domaine, par exemple les administrateurs.