Cisco IXM

ThingPark supporte le modèle autonome Cisco IXM (également connu sous le nom de Corsica)."?"

Le modèle multi-box (également connu sous le nom de warbler) est en fin de vie et n'est plus supporté par les dernières versions de LRR.

Prérequis logiciels et matrice de compatibilité

| Modèle de Passerelle | Version LRR | Version du Firmware | Version FPGA |

|---|---|---|---|

| Cisco IXM | 2.8.54 | 2.3.2 | 61 |

Si la version FPGA de votre passerelle n'est pas à la version indiquée, vous devez d'abord mettre à niveau la passerelle avec une image OS ayant la version FPGA souhaitée. Pour plus de détails, référez-vous à la documentation Cisco.

Pour mettre à niveau la version du firmware de votre passerelle, consultez la procédure fournie dans l'installation du firmware Cisco IXM.

Installation LRR

Après avoir téléchargé l'image de passerelle comme décrit dans Récupération de l'image de la passerelle, suivez les étapes ci-dessous pour flasher votre passerelle avec la nouvelle image.

Accès à la console de l'hôte

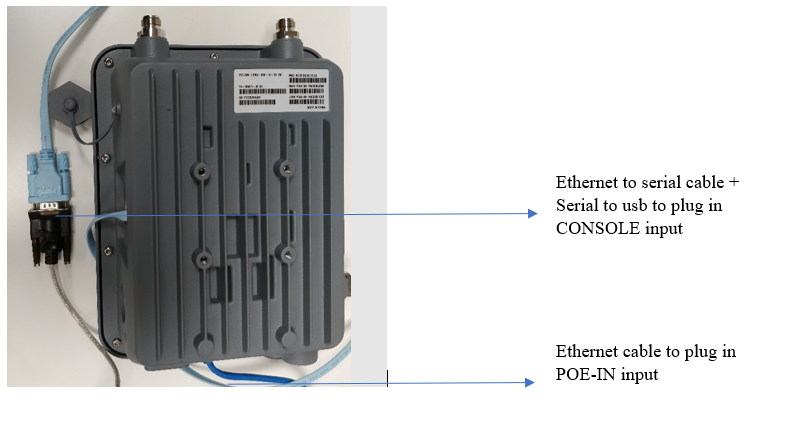

Les premières étapes du processus d'installation nécessitent l'accès à la console hôte. Suivez le schéma ci-dessous pour vous connecter au terminal:

Ensuite, utilisez l'émulateur de terminal avec les configurations suivantes:

| Baud | 115200 |

| DATA | 8-bit |

| Parité | Aucun |

| Stop | 1 bit |

| Contrôle de flux | aucun |

Remarque Si vous n'êtes pas familier avec l'interface CLI Cisco IXM LoRaWAN®, vous pouvez vous référer à la documentation Cisco IXM LoRaWAN®:

Tout d'abord, vous devez activer la console CLI:

enable

# It should go from

# Gateway>

# to

# Gateway#

Si votre passerelle est configurée en usine: aucun mot de passe n'est requis pour accéder à la console.

Si votre passerelle a déjà un logiciel LRR installé: vous devez fournir le mot de passe (secret) que vous avez défini lors de la première installation.

Vérification de la version du firmware

Pour obtenir et vérifier les versions, exécutez la commande "show inventory":

show inventory

# Name : Gateway

# ImageVer : 2.3.2

# BootloaderVer : 20180130_cisco

# SerialNumber : FOC20304ZDA

# PID : IXM-LPWA-800-16-K9

# UTCTime : 12:01:17.844 UTC Fri Jun 21 2024

# FPGAVersion : 61

# FPGAStatus : Ready

# ChipID : LSB = 0x28750a03 MSB = 0x00f14086

# TimeZone : UTC

# LocalTime : Fri Jun 21 12:01:17 UTC 2024

# ACT2 Authentication: PASS

Votre passerelle Cisco acquise doit être fournie avec les versions FPGA et du firmware Cisco IXM indiquées. Sinon, contactez votre partenaire Cisco, distributeur où revendeur et référez-vous à la documentation Cisco IXM. Pour en savoir plus sur la mise à jour du firmware IXM LoRaWAN® et les notes de version, consultez la documentation Cisco.

Préparation de la clé USB d'installation ou serveur TFTP

Extrayez le paquet de logiciel LRR <LRR_SOFTWARE_PACKAGE_FILENAME>

(fichier .tar.gz) précédemment téléchargé avec la commande suivante:

tar -zxvf <LRR_SOFTWARE_PACKAGE_FILENAME> -C <DESTINATION PATH FOLDER>

Le paquet logiciel contient les fichiers suivants:

-

<paquet d'installation lrr>: le paquet d'installation LRR (fichier .cpkg) -

<firmware ixm>: le paquet de firmware à installer (fichier .tar.gz) -

<fichier pubkey>: le pubkey nécessaire pour autoriser l'installation du LRR (fichier .pubkey).

Tous les fichiers ci-dessus doivent être copiés sur un système de fichiers USB ou sur un serveur TFTP selon la méthode que vous utiliserez pour flasher la passerelle.

Installation du firmware Cisco IXM

Uniquement si votre passerelle IXM LoRaWAN® ne fonctionne pas sous la version 2.3.2, vous devez installer le firmware Cisco IXM de votre passerelle.

Si vous utilisez TFTP pour transférer le fichier de firmware IXM sur la passerelle, exécutez la commande suivante:

copy tftp://<tftp server address>/<ixm firmware> flash:

Si vous utilisez USB pour transférer le fichier de firmware IXM sur la passerelle, exécutez la commande suivante:

usb enable

copy usb:/<ixm firmware>flash:

Installez le firmware Cisco IXM de la passerelle avec la commande d'archive ci-dessous sur le CLI (console hôte):

archive download-sw firmware /factory /save-reload flash:<ixm firmware>

Remarque <firmware ixm> doit être modifié pour correspondre à la version et

au logiciel lui-même.

Remarque L'option /factory est recommandée pour éviter des problèmes potentiels

pendant la mise à niveau.

Transfert des paquets d'installation

Si vous utilisez TFTP pour transférer les paquets d'installation sur la passerelle exécutez la commande suivante:

copy tftp://<tftp server address>/<lrr installation package> flash:

copy tftp://<tftp server address>/<pubkey file> flash:

Pour afficher les fichiers sous le répertoire flash, exécutez la commande suivante:

dir flash:

Remarque la passerelle Cisco IXM est livrée avec son firmware préinstallé à la fabrication, il ne devrait donc pas être nécessaire de copier et d'installer le fichier firmware IXM.

Si vous utilisez USB pour transférer les paquets d'installation sur la passerelle, exécutez la commande suivante :

usb enable

copy usb:/<lrr installation package> flash:

copy usb:/<pubkey file> flash:

Paramétrages de configuration de fonctionnement pour la machine hôte

Remarque Tous les réglages effectués dans cette section sont effectués sur la machine hôte.Le logiciel LRR nécessite un compte créé sur la machine hôte pour un accès CLI via une connexion "ssh". Effectuez la configuration avec les commandes fournies ci-dessous:

- Activez le terminal de configuration CLI pour définir les configurations suivantes:

configure terminal

- Création de nom d'utilisateur et mot de passe (ce nom d'utilisateur et ce mot de passe sont utilisés pour se connecter via ssh):

# in Gateway(config)# mode

username actility password actility

- Activation secrète (ce mot de passe est celui utilisé pour activer la console hôte):

# in Gateway(config)# mode

enable secret cisco

- Activation SSH:

# in Gateway(config)# mode

crypto key generate rsa

- Activation SSH depuis l'extérieur de la passerelle:

# in Gateway(config)# mode

ip ssh admin-access

-

Paramétrages IP/DHCP

- IP verrouillage de domaine:

# in Gateway(config)# mode

ip domain lookup

- IP serveur de noms:

# in Gateway(config)# mode

ip name-server 8.8.8.8

ip name-server 8.8.4.4

- Paramétrage d'interface(VLAN/DHCP):

# in Gateway(config)# mode

interface FastEthernet 0/1

# in Gateway(config-if)# mode

ip address dhcp

# or

ip address <IP_address> <Netmask>

Remarque L'exemple ci-dessus décrit comment configurer une adresse IP sur l' interface FastEthernet 0/1. Si une interface VLAN doit être configurée, consultez la documentation de Cisco pour la configurer.

Remarque Si vous avez activé le DHCP, vous pouvez récupérer l'adresse IP de la passerelle avec la commande suivante:

show ip interface FastEthernet 0/1

- Statut de la radio:

show radio

# LORA_SN: FOC21028R30

# LORA_PN: 95.1602T01

# LORA_SKU: 915

# LORA_CALC: <NA,NA,NA,54,35,110,101,92,84,75,67,57,48,39,30,21-NA,NA,NA,53,35,108,99,91,82,74,66,57,48,39,30,21>

# CAL_TEMP_CELSIUS: 33

# CAL_TEMP_CODE_AD9361: 89

# RSSI_OFFSET: -204.00,-205.00

# LORA_REVISION_NUM: C0

# RSSI_OFFSET_AUS: -203.00,-203.00

# radio status:

# on

Remarque Si le statut radio n'est pas activé, activez-le avec la commande suivante:

# in Gateway(config)# mode

no radio off

- Enregistrement de la configuration de démarrage:

# in Gateway(config-if)# mode

exit

# in Gateway(config)# mode

exit

copy running-config startup-config

Remarque Vous pouvez vérifier la configuration en cours d'exécution avec la commande suivante:

show running-config

Installation du packet forwarder (LRR)

L'installation du packet forwarder correspond à la mise en place du logiciel LRR et des configurations personnalisées.

- Assurez-vous que le paquet LRR et le pubkey existent dans le périphérique flash:

dir flash:

- Vérifiez s'il existe un logiciel LRR déjà installé et désinstallez-le s'il existe.

show packet-forwarder info

S'il existe un logiciel LRR en cours d'exécution, arrêtez le service et désinstallez-le avant de procéder à l'étape suivante. Dans le cas contraire, ignorez les étapes suivantes:

configure terminal

# in Gateway(config)# mode

packet-forwarder stop

packet-forwarder uninstall firmware

exit

- Installez la clé publique que vous avez extraite durant l'étape " Préparation de la clé USB d'installation ou serveur TFTP":

configure terminal

# in Gateway(config)# mode

packet-forwarder install pubkey flash:<pubkey file>

- Une fois le fichier pubkey installé, installez le LRR en utilisant la commande suivante et rechargez la passerelle pour démarrer correctement les services nécessaires :

# in Gateway(config)# mode

packet-forwarder install firmware flash:<lrr installation package>

packet-forwarder start

exit

reload

-

Une fois le packet forwarder installé et la passerelle rechargée, attendez 5 minutes pour permettre aux tâches en arrière-plan de LRR de terminer la configuration des paramètres CLI.

-

Après 5 minutes, vérifiez l'état du packet forwarder, la configuration en cours et la liste des serveurs NTP ; les paramètres doivent être comme indiqué ci-dessous:

show packet-forwarder status

# Status : Running

show packet-forwarder status

# Status : Running

show running-config

# Warning: Try to get lock. Please wait...

# !

# enable secret 8 ****

# !

# hostname Gateway

# !

# interface FastEthernet 0/1

# ip address dhcp

# exit

# !

# username actility password 8 ****

# !

# radio off

# ip ssh admin-access

# !

# ntp server ip 0.pool.ntp.org

# ntp server ip 1.pool.ntp.org

# ntp server ip 2.pool.ntp.org

Enfin, vous devez quitter le mode configuration d'abord et ensuite activer la console de conteneur.

# in Gateway(config)# mode

exit

request shell container-console

# Password: admin

Vous pouvez ensuite accéder à SUPLOG pour vérifier que la version LRR installée sur la passerelle est conforme à celle indiquée sur l'image de la passerelle ThingPark.

Pour les passerelles Cisco IXM, le LRR est installé dans un conteneur. Pour accéder au menu SUPLOG, connectez-vous en SSH à la passerelle en utilisant l'adresse IP, le nom d'utilisateur et le mot de passe définis lors de l'étape "Rol configurational settings for host machine".

Une fois que vous avez activé la console CLI, vous devez demander l'accès à LXC et vous connecter au compte de support.

Le mot de passe demandé lors de l'activation de la ligne de commande hôte est le secret que vous aviez configuré lors de la configuration:

enable

# Password (secret)

request shell container-console

# Password: admin

# bash-3.2

su support

Vous devez également éditer le fichier credentials.txt dans le LRR au sein du conteneur:

enable

# Password (secret)

request shell container-console

# Password: admin

# bash-3.2

vi /tmp/mdm/pktfwd/firmware/usr/etc/lrr/credentials.txt

Le fichier credentials.txt contient les informations suivantes (dans cet ordre):

Mot de passe "secret" IXM Nom d'utilisateur IXM Mot de passe associé à l'utilisateur IXM.

Veuillez éditer le fichier avec les 3 mots de passe que vous avez configurés.

Remarque Particulièrement pour l'installation SAAS, cela est requis pour que la passerelle télécharge automatiquement ses certificats IPSEC et autoriser les opérations à distance et le dépannage. Un redémarrage de la passerelle after the file is updated is needed to complete the connection towards the ThingPark SaaS core network.

Vous pouvez également vérifier la passerelle avec la commande suivante:

cat $ROOTACT/usr/etc/lrr/versions.ini

Mettre à niveau Cisco IXM sans réinitialisation d'usine et mise à niveau LRR

1. Mise à niveau du firmware Cisco IXM de v2.2.0 à v2.3.2 ou de v2.3.1 à v2.3.2

Pour la mise à niveau du firmware Cisco IXM sans réinitialisation d'usine, vous pouvez utiliser l'option image d'installation avec l'option /normal au lieu de l'option /factory. La commande d'installation de l'image Cisco doit être comme ci-dessous, en supposant que l'image Cisco est déjà placée sous le répertoire flash:

archive download-sw firmware /normal /save-reload flash:ixm_mdm_i_k9-2.3.2.tar.gz

Une fois que le firmware a été installé, la passerelle redémarrera automatiquement.

Une fois que la passerelle démarre, elle devrait apparaître comme connectée dans l'interface graphique ThingPark dans un délai de 15 minutes. Si c'est le cas, vous pouvez passer à Étape 2: mise à niveau du paquet logiciel LRR.

Cependant, pour les passerelles nécessitant un certificat pour établir un tunnel IPSec ou TLS, la connexion manquée dans les 15 minutes peut indiquer un problème connu (réf: PT-2535), où le certificat peut être manquant sur l'hôte après un rechargement du firmware. Cela peut entraîner des tentatives de connexion échouées. Dans de tels cas, veuillez suivre les étapes ci-dessous pour restaurer la connectivité:

Étape 1: Nettoyer les anciens certificats

- Demande d'accès à la console de conteneur:

request shell container-console

- Depuis le menu racine SUPLOG (su - support), naviguez vers:

System Configuration → PKI → Cleanup Certificates

- Appliquer et valider l'opération

Étape 2: Régénérer les certificats et recharger

-

Recharger la passerelle pour redémarrer à la fois le système hôte et le conteneur LRR.

-

Pendant le redémarrage de la passerelle, connectez-vous à votre compte sur le portail ThingPark.

-

Accédez à la page de détails de la passerelle , allez à l'onglet Avancé et sous le widget Sécurité, cliquez sur Régénérer.

Cette étape régénère le certificat de sécurité pour la passerelle, qui est nécessaire pour rétablir correctement un lien de backhaul sécurisé entre la passerelle et le réseau central ThingPark.

En utilisant l'option /normal dans le flash Cisco image, la passerelle pourra se reconnecter au Network Server après le redémarrage de la passerelle. Notez qu'après que la passerelle démarre, la radio peut ne pas fonctionner correctement selon la version de firmware Cisco et la version du logiciel LRR. Ce problème sera résolu une fois que le nouveau paquet de logiciel LRR sera installé sur la passerelle.

2. Mise à niveau du paquet logiciel LRR vers la version LRR 2.8.54 via l'interface graphique ThingPark à partir de la version 2.6.53 ou 2.8.36

Après avoir mis à niveau la passerelle vers la version 2.3.2 du firmware Cisco, suivez ces étapes pour mettre à niveau le logiciel LRR:

Pour les utilisateurs de la plateforme TPE OCP avec la passerelle Cisco IXM exécutant des versions LRR antérieures à 2.8.54, vous pouvez rencontrer le problème connu PT-2719, où les mises à niveau LRR échouent en raison de l'absence du lrr-opk.pubkey sur la plateforme. En guise de condition préalable, exécutez la commande suivante pour vérifier si le lrr-opk.pubkey est présent. S'il est absent, veuillez contacter l'assistance pour obtenir de l'aide. Si le fichier est présent, vous pouvez procéder à la mise à niveau du LRR.

docker exec -it $(docker ps -q -f "name=actility_ftp") /bin/sh -c "ls -lrt /var/ftp/ftp-lrc/lrr-opk.pubkey"

-

Connectez-vous à votre compte sur le portail ThingPark et accédez à la page détaillée de la passerelle.

-

Dans l'onglet Vue basique, localisez le widget Information et cliquez sur le bouton Mettre à niveau à côté du champ Packet Forwarder.

-

Une fois la mise à niveau terminée, allez à l'onglet Avancé et trouvez le widget Sécurité.

-

Cliquez sur le bouton Régénérer pour régénérer le certificat de sécurité pour votre passerelle. Cette étape est nécessaire pour établir un lien de backhaul sécurisé lors de la connexion au réseau central de ThingPark (que ce soit basé sur IPSec ou TLS).

En raison d'une limitation connue (PT-2513), l'interface graphique peut afficher le message d'erreur: "La mise à niveau de la passerelle a échoué car la commande de mise à niveau a retourné une erreur." durant le processus de mise à niveau. Ce message d'erreur peut être ignoré en toute sécurité.

Une fois la mise à niveau du LRR terminée, la passerelle redémarrera automatiquement. Après le redémarrage, il se reconnectera au Network server et téléchargera son nouveau certificat.

L'interface graphique doit être mise à jour pour refléter la nouvelle version LRR une fois que la mise à niveau est installée avec succès.

Ce processus peut prendre environ 20 minutes pour se terminer.