Configuration des points d'extrémité PKI et du cœur de réseau

PKI signifie Infrastructure à Clé Publique. Configurer PKI est obligatoire pour activer une connexion sécurisée IPsec ou TLS. ThingPark intègre une PKI native dans son architecture de réseau principal, grâce aux composants Installateur de Clé et EJBCA autorité de certification, qui fournissent à chaque passerelle son certificat X.509 (pour les modes IPSec ou TLS) ainsi que d'autres paramètres de configuration spécifiques au déploiement.

Pour en savoir plus sur la sécurité des passerelles, consultez À propos de la sécurité des passerelles. Pour en savoir plus sur la configuration des détails de l'installateur de clés sur votre passerelle, consultez Configurer la PKI.

Configurer les points de terminaison du réseau principal s'applique quel que soit le niveau de sécurité configuré sur la passerelle (TLS, IPSec, ou aucune sécurité). Voir Configurer les points de terminaison du réseau principal pour plus de détails.

L'utilisation d'une connexion sécurisée entre la passerelle et le réseau principal est une exigence obligatoire pour ThingPark SaaS. Ceci est également recommandé pour ThingPark auto-hébergé lorsque la connexion n'est pas établie sur un réseau privé.

Les images de passerelles ThingPark Enterprise par défaut sont déjà configurées pour utiliser des connexions sécurisées avec le réseau principal :

- Les images de passerelles utilisant des versions LRR 2.6.x utilisent IPSec par défaut.

- Les images de passerelles utilisant des versions LRR 2.8.x et ultérieures utilisent TLS par défaut.

Considérez les étapes suivantes pour connecter une passerelle via TLS ou IPSEC :

- Activez une connexion sécurisée via IPSec ou TLS,

- Configurez la PKI,

- Configurez les points de terminaison du réseau principal.

Pour les déploiements auto-hébergés, pour connecter une passerelle sans aucun cadre de sécurité, il vous suffit de Configurer les points de terminaison du réseau central.

Activation d'une connexion sécurisée via IPSec ou TLS

Pour une passerelle donnée, IPSec et TLS sont deux options mutuellement exclusives pour sécuriser la connexion de la passerelle au réseau principal de ThingPark.

Versions LRR >= 2.8.30

Pour les versions LRR >= 2.8.30, vous pouvez activer IPSec ou TLS via SUPLOG, en appliquant les étapes suivantes. Les mêmes étapes peuvent être utilisées pour basculer d'IPsec vers TLS ou inversement :

-

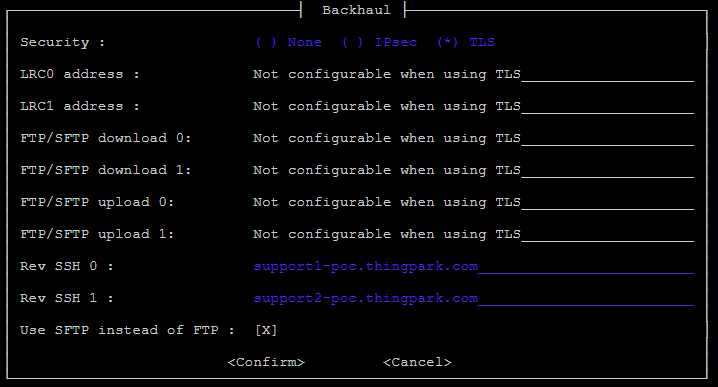

Retournez au menu Configuration du système, puis Backhaul. Un écran similaire à l'exemple suivant s'affichera :

-

Utilisez la touche Tab pour naviguer et la touche Espace pour activer soit IPSec ou TLS. Une configuration active est marquée par

(*). -

Sur ce même écran, si vous activez IPSec, vous pouvez également activer l'option SFTP pour sécuriser les téléchargements/téléversements de fichiers entre votre passerelle et le réseau principal. Si vous activez TLS, l'utilisation de SFTP est obligatoire.

-

Une fois que vous avez terminé vos modifications dans ce menu, cliquez sur Confirmer pour enregistrer votre configuration. À ce stade, la configuration est uniquement enregistrée par le système, mais elle n'a pas encore été appliquée à la passerelle. Pour en savoir plus, consultez Mécanisme d'application/commit/retrait.

astuceAvant de quitter cet écran, vous pouvez vérifier directement que les points de terminaison LRC, SFTP/FTP de téléchargement/upload et SSH inversé sont correctement configurés comme décrit dans Configuration des points de terminaison du réseau principal.

Versions LRR < 2.8.30

Pour les versions LRR < 2.8.30, vous pouvez activer IPSec via SUPLOG, en appliquant les étapes suivantes :

-

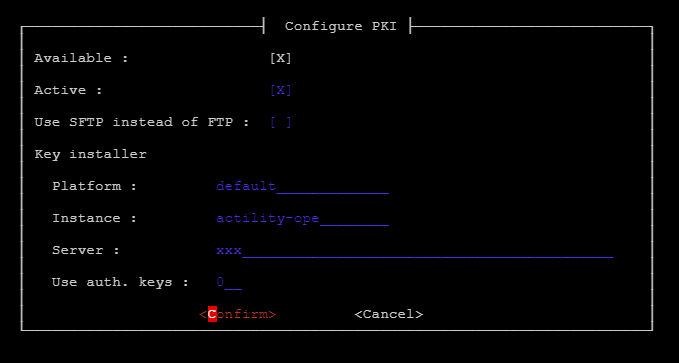

Depuis le menu racine de SUPLOG, choisissez Configuration du système, puis PKI, puis Configurer PKI. Un écran similaire à l'exemple suivant s'affichera :

-

Utilisez la touche Tab pour naviguer et la touche Espace pour activer IPSec si ce n'est pas déjà actif. Une configuration IPSec active est marquée par [X].

-

Sur ce même écran, vous pouvez également activer l'option SFTP pour sécuriser les téléchargements/téléversements de fichiers entre votre passerelle et le réseau principal.

-

Une fois que vous avez terminé vos modifications dans ce menu, cliquez sur Confirmer pour enregistrer votre configuration. À ce stade, la configuration est uniquement enregistrée par le système, mais elle n'a pas encore été appliquée à la passerelle. Pour en savoir plus, consultez Mécanisme d'application/commit/retrait.

astuceAvant de quitter cet écran, vous pouvez vérifier directement que les champs du Key Installer sont configurés correctement comme décrit dans Configuration du PKI.

noteVous ne pouvez pas activer TLS via SUPLOG pour les versions LRR antérieures à 2.8.30. Pour activer TLS sur les versions antérieures, soit vous utilisez une image de passerelle personnalisée, soit vous vous appuyez sur le Service de Commissionnement d'Infrastructure de ThingPark (ICS). Contactez votre équipe de support ThingPark pour obtenir de l'aide supplémentaire.

Configuration de PKI

Configurer PKI est obligatoire pour activer une connexion sécurisée IPsec ou TLS.

Suivez ces étapes pour modifier votre configuration PKI actuelle, vous pouvez également avoir besoin d'effectuer cette tâche si vous souhaitez déplacer votre passerelle d'une plateforme ThingPark à une autre.

- Depuis le menu racine de SUPLOG, choisissez Configuration du système, puis PKI, puis Configurer PKI.

-

Définissez les détails de l'Installateur de Clés comme suit :

Plateforme de l'installateur de clés Instance de l'installateur de clés Serveurs de l'installateur de clés (1) Utiliser auth. Clés (activer/désactiver l'authentification par clé publique) TPE SaaS EU-PROD prod-eu actility-tpe-ope slrc1.eu.thingpark.com / slrc2.eu.thingpark.com 1 TPE SaaS AU-PROD actility-au1 actility-tpe-ope slrc1-au1.thingpark.com / slrc2-au1.thingpark.com 1 TPE SaaS US-PROD prod-us actility-tpe-ope slrc1-us.thingpark.com / slrc2-us.thingpark.com 1 Communauté ThingPark aws-eu-eco actility-tpe-ope slrc1-poc.thingpark.com / slrc2-poc.thingpark.com 1 TPE auto-hébergé défaut actility-ope Utilisez l'adresse IP publique (Network Server IP) configurée dans le Cockpit (2) 0 (1) Pour les versions LRR < 2.8.30, ne définissez que le point de terminaison SLRC1. La configuration des points de terminaison SLRC1 et SLR2 n'est possible qu'à partir de la version LRR 2.8.30.

(2) Pour le cas TPE auto-hébergé, définissez l'adresse IP du serveur Key Installer selon le plan d'adressage utilisé pour le déploiement de votre instance ThingPark Enterprise. L'adresse IP du serveur Key Installer doit correspondre à l'adresse IP du network server que vous avez spécifié dans Cockpit lors de l'installation de l'hôte TPE.

- Une fois que vous avez terminé vos modifications dans ce menu, cliquez sur Confirmer pour enregistrer votre configuration. À ce stade, la configuration est uniquement enregistrée par le système, mais elle n'a pas encore été appliquée à la passerelle. Pour en savoir plus, consultez Mécanisme d'application/commit/retrait.

Configurer les points de terminaison du réseau principal

Cette tâche vous permet de configurer les points de terminaison du réseau principal de ThingPark sur votre passerelle. Dans la terminologie ThingPark, le network server LoRaWAN® est appelé LRC (Long Range Controller).

Suivez ces étapes pour modifier votre configuration de backhaul, vous pouvez également avoir besoin d'effectuer cette tâche si vous souhaitez déplacer votre passerelle d'une plateforme ThingPark à une autre.

- Depuis le menu racine de SUPLOG, choisissez Configuration du système, puis Backhaul.

-

Utilisez les tableaux ci-dessous pour remplir ce formulaire selon votre modèle de déploiement. Si vous utilisez TLS pour sécuriser la Connexion de votre passerelle au réseau principal ThingPark, les points de terminaison LRC et les téléchargements/téléversements SFTP sont automatiquement configurés par le LRR, donc ils ne sont pas configurables dans SUPLOG.

noteLe serveur SSH inversé est un composant du système inclus dans l'architecture du core réseau ThingPark. Il agit comme un serveur de rebond, permettant un accès à distance à la passerelle via SSH inversé.

- Une fois que vous avez terminé vos modifications dans ce menu, cliquez sur Confirmer pour enregistrer votre configuration. À ce stade, la configuration est uniquement enregistrée par le système, mais elle n'a pas encore été appliquée à la passerelle. Pour en savoir plus, consultez Mécanisme d'application/commit/retrait.

Points de terminaison réseau pour un déploiement SaaS

Selon votre plateforme, utilisez la configuration suivante :

| Adresse LRC0 / Adresse LRC1 (1) | Téléchargement FTP 0 / Téléchargement FTP 1 (1) | Téléversement FTP 0 / Téléversement FTP 1 (1) | SSH inversé 0 / SSH inversé 1 | |

|---|---|---|---|---|

| TPE SaaS EU-PROD | 10.112.12.10 / 10.112.22.10 | 10.112.12.10 / 10.112.22.10 | 192.168.0.142 / 192.168.0.3 | support1.eu.thingpark.com / support2.eu.thingpark.com |

| TPE SaaS AU-PROD | 10.122.12.10 / 10.122.22.10 | 10.122.12.10 / 10.122.22.10 | x.y.z.142 / x.y.z.3 (2) | Utilisez l'adresse IP publique (ou les adresses) (Network Server IP) configurée dans Cockpit. |

| TPE SaaS US-PROD | 10.102.12.10 / 10.102.22.10 | 10.102.12.10 / 10.102.22.10 | 10.102.12.25 / 10.102.22.25 | support1-us.thingpark.com / support2-us.thingpark.com |

| Communauté ThingPark | 10.152.12.10 / 10.152.22.10 | 10.152.12.10 / 10.152.22.10 | 10.152.12.25 / 10.152.22.25 | support1-poc.thingpark.com / support2-poc.thingpark.com |

(1) Non pertinent pour le mode TLS.

Points de terminaison du réseau pour les déploiements auto-hébergés

Lorsque la passerelle est IPSec ou TLS, utilisez la configuration suivante :

| Adresse LRC0 / Adresse LRC1 (1) | Téléchargement FTP 0 / Téléchargement FTP 1 (1) | Téléversement FTP 0 / Téléversement FTP 1 (1) | SSH inversé 0 / SSH inversé 1 | |

|---|---|---|---|---|

| Sous-réseaux par défaut | 192.168.0.140 / 192.168.0.2 | 192.168.0.142 / 192.168.0.3 | 192.168.0.142 / 192.168.0.3 | Utilisez l'adresse(s) IP publique(s) (Network Server IP) configurée(s) dans le Cockpit. |

| Sous-réseaux personnalisés | x.y.z.140 / x.y.z.2 (2) | x.y.z.142 / x.y.z.3 (2) | x.y.z.142 / x.y.z.3 (2) | Utilisez l'adresse(s) IP publique(s) (Network Server IP) configurée(s) dans le Cockpit. |

(1) Non pertinent pour le mode TLS.

(2) x.y.z fait référence au sous-réseau personnalisé configuré sur le déploiement ThingPark Enterprise auto-hébergé. Par exemple, si le sous-réseau personnalisé configuré est 10.5.16.0/24, les adresses LRC0 / LRC1 sont 10.5.16.140 / 10.5.16.2.

Si votre TPE auto-hébergé est déployé en mode autonome, seuls les éléments d'information pour le nœud #0 (LRC 0, téléchargement/chargement FTP 0 et Reverse SSH 0) sont pertinents. Supprimez les informations pour le nœud #1 si elles sont déjà pré-remplies.

Si votre TPE auto-hébergé est déployé en Haute Disponibilité (HA), les informations des nœuds #0 et #1 sont pertinentes et doivent être complétées.

Lorsque la passerelle n'utilise aucun cadre de sécurité (uniquement applicable aux déploiements auto-hébergés) :

- Utilisez l'adresse IP publique (Network Server IP) configurée dans Cockpit pour configurer l'adresse IP des points d'accès LRC/FTP/SSH inversé selon votre plan d'adressage.

- Pour le mode Haute Disponibilité du TPE auto-hébergé, utilisez les deux adresses IP configurées dans Cockpit pour le LRC principal (défini pour les nœuds #0) et le LRC secondaire (défini pour les nœuds #1).