Gestion de la sécurité de la passerelle

À propos de la sécurité des passerelles

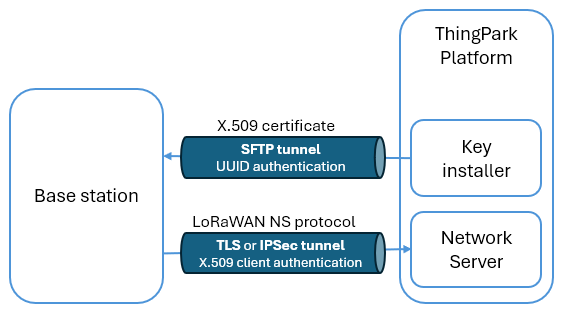

Pour les déploiements SaaS, les passerelles doivent se connecter au cœur de réseau de ThingPark via un backhaul sécurisé, en utilisant soit le protocole IPSec, soit le protocole TLS. TLS est le protocole de sécurité recommandé car il est plus facile à établir, plus convivial avec les NAT et offre les meilleurs flux d'authentification et de cryptage.

Pour les déploiements auto-hébergés, bien que l'utilisation d'une connexion backhaul sécurisée entre les passerelles et le cœur de réseau de ThingPark soit toujours recommandée, c'est à l'administrateur de la plateforme de l'imposer dans leur réseau.

Pour utiliser une connexion sécurisée, chaque passerelle doit télécharger un certificat X.509 de l'Infrastructure à clé publique (PKI) de ThingPark, plus précisément du serveur d'installation de clés. Cette authentification par certificat permet de certifier que la passerelle est bien celle qu'elle prétend être. Ainsi, seules les passerelles authentifiées sont autorisées à se connecter à la plateforme.

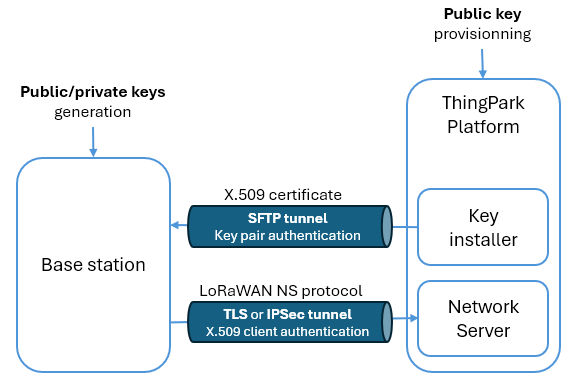

Pour une sécurité maximale, l'accès des passerelles à ThingPark SaaS Key Installer est authentifié par cryptographie à clé publique, également connue sous le nom de cryptographie asymétrique. Dans ce mécanisme, chaque passerelle utilisant le packet forwarder LRR est associée à une paire de clés publique et privée générées aléatoirement par le LRR :

- La clé privée ne sort jamais du LRR et ne peut pas être divulguée au gestionnaire de la passerelle.

- La clé publique peut être exposée à l'extérieur et doit être connue du cœur de réseau de ThingPark pour permettre à la passerelle d'accéder au serveur d'installation de clés et de télécharger son certificat X.509. Pour en savoir plus sur la gestion de la clé publique, voir Visualisation/modification de la clé publique.

Pour le déploiement auto-hébergé, l'accès BS à l'installateur de clé n'est pas authentifié par une paire de clés publique/privée. Il utilise une authentification par mot de passe.

Pour le déploiement auto-hébergé, il appartient à l'administrateur de plateforme d'imposer la sécurité de l'accès du BS à l'Installateur de Clef par une paire de clés publique/privée ou d'autres techniques d'authentification comme la liste blanche d'IP ou l'authentification par mot de passe.

Une fois la passerelle authentifiée avec succès auprès du serveur d'installation de clés, elle peut télécharger son certificat X.509, puis établir la connexion sécurisée TLS (ou le tunnel IPSec). La validité par défaut du certificat de la passerelle est de 2 ans. Lorsque le certificat actuel de la passerelle est sur le point d'expirer, la passerelle se connecte de manière autonome au serveur d'installation de clés pour télécharger son nouveau certificat quelques jours (6 par défaut) avant l'expiration.

Visualisation/modification de la clé publique

Consulter la clé publique actuelle peut être utile pour résoudre les problèmes de connexion des passerelles, en comparant la clé publique déclarée sur ThingPark avec celle actuellement définie dans le LRR pour s'assurer qu'elles sont identiques.

Vous pouvez également exécuter cette tâche pour modifier la clé publique sur le cœur de réseau de ThingPark après avoir généré une nouvelle paire de clés publiques/privées dans le LRR comme indiqué dans Générer et récupérer la clé publique de la passerelle, par exemple après une réinitialisation usine de la passerelle ou pour atténuer un problème de sécurité.

La clé publique déclarée sur ThingPark doit être identique à la clé publique configurée localement dans le LRR. Pour gérer la clé publique du côté LRR, connectez-vous à SUPLOG et suivez les étapes décrites dans Générer et récupérer la clé publique de la passerelle

Si une clé publique a déjà été déclarée pour votre passerelle, exécutez les étapes suivantes pour la visualiser ou la modifier :

-

Sélectionnez la passerelle que vous souhaitez modifier. Vous pouvez la rechercher par son nom ou son ID.

-

Dans l’onglet Avancé, sous le widget SÉCURITÉ, cliquez sur le bouton GÉRER à côté de la clé publique.

-

Pour définir une nouvelle clé publique, collez le texte complet incluant les lignes BEGIN PUBLIC KEY et END PUBLIC KEY.

noteAssurez-vous qu’il n’y ait pas d’espaces en fin de ligne ; vous pouvez utiliser Notepad pour le vérifier.

Une fois terminé, cliquez sur ENREGISTRER.

Régénérer le certificat de la passerelle

Vous pouvez régénérer le certificat X.509 de votre passerelle, cette action révoque automatiquement le certificat précédent.

Vous pouvez utiliser cette tâche dans les situations suivantes :

- Si le certificat actuel a été compromis, vous devez donc le révoquer et régénérer un nouveau certificat.

- Si vous souhaitez changer le mode de sécurité du backhaul de votre BS de IPSec à TLS.

- Si votre BS a perdu son certificat actuel pour n’importe quelle raison, par exemple, s’il a été supprimé par erreur dans SUPLOG.

Lorsque le certificat actuel de la passerelle est sur le point d'expirer, un nouveau certificat est automatiquement régénéré par le système et téléchargé par la passerelle. Par conséquent, il n'est pas nécessaire de générer manuellement un nouveau certificat de la passerelle depuis l'interface utilisateur dans ce cas.

La procédure recommandée à appliquer si le certificat X.509 de la passerelle a été compromis est :

- Depuis le SUPLOG LRR : la paire de clés publique/privée doit être régénérée comme décrit dans Génération et récupération de la clé publique de la passerelle.

- Depuis l’interface utilisateur de ThingPark, mettez à jour la clé publique pour utiliser celle nouvellement générée, comme décrit dans affichage/modification de la clé publique.

- Depuis l’interface utilisateur de ThingPark, régénérez le certificat X.509 comme décrit ci-dessous. Cette action invalidera/révoquera automatiquement le certificat précédent (compromis).

Si l'accès à votre passerelle a été compromis (par exemple, elle a été volée), ne régénérez pas son certificat. La passerelle doit être supprimée de ThingPark, comme décrit dans Supprimer une passerelle.

Pour régénérer le certificat de la passerelle :

-

Sélectionnez la passerelle que vous souhaitez modifier. Vous pouvez la rechercher par son nom ou son ID.

-

Dans l'onglet Avancé, sous le widget SÉCURITÉ, cliquez sur le bouton RÉGÉNÉRER à côté du certificat de la passerelle.

astucePour connaître la date d’expiration du certificat en cours, survolez le texte affiché en gris à côté du champ "Certificat de la passerelle".

-

Dans la boîte de dialogue suivante, cliquez sur Confirmer. -> Le nouveau certificat sera immédiatement généré par le système et téléchargé par la passerelle dans les 15 minutes suivantes.

Passer la passerelle du mode de sécurité IPSec à TLS

Le TLS est le mode de sécurité backhaul recommandé. Si votre passerelle utilise actuellement IPSec, vous pouvez passer à TLS en appliquant la procédure suivante :

-

Si la version LRR actuelle est 2.6.x :

-

Le LRR doit d'abord être mis à jour vers la dernière version 2.8.x. Pour en savoir plus, consultez Mise à jour du LRR.

-

Établissez un accès distant à la passerelle, depuis l’onglet Avancé > widget ACCÈS DISTANT > bouton OUVRIR UNE SESSION.

-

Une fois connecté à SUPLOG, allez dans Configuration système > PKI > Nettoyer les certificats, puis cliquez sur Confirmer.

-

Quittez la session à distance et retournez sur l’interface utilisateur de ThingPark, puis régénérez le certificat BS depuis l’onglet Avancé > widget SÉCURITÉ.

-

Ouvrez une nouvelle session SUPLOG à distance et passez de IPSec à TLS, comme décrit dans Activation d'une connexion sécurisée via IPSec ou TLS.

-

Une fois la connexion LRR stable, déclenchez une sauvegarde comme décrit dans Effectuer une sauvegarde et une restauration.

-

-

Si la version LRR actuelle est 2.8.x et que le certificat BS a déjà été renouvelé après l’installation/mise à jour en 2.8) :

-

Établissez un accès distant à la passerelle, depuis l’onglet Avancé > widget ACCÈS DISTANT > bouton OUVRIR UNE SESSION.

-

Passez de IPSec à TLS, comme décrit dans Activation d'une connexion sécurisée via IPSec ou TLS.

-

Une fois la connexion LRR stable, déclenchez une sauvegarde comme décrit dans Effectuer une sauvegarde et une restauration.

-

Modification du mot de passe du compte support

Il est fortement recommandé de changer le mot de passe par défaut du compte support. Cette commande est uniquement Supporté par les passerelles utilisant le packet forwarder ThingPark LRR.

Cette fonctionnalité est Supporté à partir de la version 2.8.39 de LRR.

-

Sélectionnez la passerelle que vous souhaitez modifier. Vous pouvez la rechercher par son nom ou son ID.

-

Accédez à l’onglet Avancé > widget ACCÈS À DISTANCE. Ensuite, sur la ligne Mot de passe du compte support, cliquez sur le bouton MODIFIER.

-

Une nouvelle fenêtre s’ouvre pour saisir deux fois le nouveau mot de passe du compte support.

prudenceSeuls les mots de passe forts sont autorisés.

-

Cliquez sur ENREGISTRER pour changer le mot de passe, sinon cliquez sur ANNULER pour abandonner.

Le nouveau mot de passe est automatiquement enregistré par ThingPark afin que l’utilisateur n’ait pas à le saisir à nouveau à chaque ouverture de session à distance.

Lors de la restauration d’une sauvegarde du logiciel LRR et de la configuration, le mot de passe support utilisé au moment de la sauvegarde est restauré. Dans ce cas, le mot de passe enregistré dans ThingPark peut ne plus être valide et devra être saisi manuellement par l’utilisateur lors de l’ouverture d’une session à distance depuis l’interface utilisateur.