Paramètres de configuration

- Tous les paramètres ci-dessous peuvent être mis à jour en suivant la procédure de mise à jour de configuration.

- La majorité d'entre eux peut être mise à jour à tout moment. Les paramètres impactant le fonctionnement de ThingPark Enterprise sont explicitement mis en évidence

- Voir un exemple complet dans les fichiers sous le dossier

examples/customizationdu dépôt de configuration. Assurez-vous d'avoir sélectionné la version du tag appropriée.

Identification de l'instance et personnalisation de base

| Nom | Obligatoire | Description | Valeur | Valeur par défaut |

|---|---|---|---|---|

global.installationId | oui | ID de l'installation obtenu lors de l'enregistrement de l'instance | chaine | "" |

global.supportEmail | oui | Définissez l'adresse email de contact pour le support de votre instance | adresse email | "support@actility.com" |

global.logo.configMap.name | non | Configurez la carte de configuration où le logo principal affiché sur la page de connexion et le menu supérieur peut être trouvé. L'image doit être au format PNG et faire moins de 50 kB. La taille recommandée est de 300 x 100 px. | chaine | |

global.logo.configMap.key | non | Configurez la clé de la carte de configuration où l'image du logo est stockée. L'image doit être mise en tant que chaîne encodée en base64. | chaine | base64logo |

global.trustedCertSecret.name | non | Le nom du secret à utiliser pour fournir des certificats de confiance personnalisés | chaine | Indéfini |

global.trustedCertSecret.certBundleKey | non | La clé secrète à utiliser dans le secret pour charger des certificats de confiance personnalisés fournis sous forme de liste PEM | chaine | ca.crt |

smp-tpe.oauth.session.idletimeout | non | Session OAuth fermée pour cause d’inactivité. Pour renforcer la sécurité, les sessions d’API OAuth se ferment automatiquement après une période d’inactivité. Ce paramètre vous permet de choisir le délai d’inactivité. Les unités de temps valides sont "s", "m", "h". | integer | 30m |

Nom d'hôte et flux entrants

| Nom | Obligatoire | Description | Valeur | Valeur par défaut |

|---|---|---|---|---|

global.dnsHostname | oui | Définissez votre nom d'hôte désiré | fqdn | "" |

global.ingress.hosts | non | Remplacez l'utilisation par défaut de global.dnsHostname pour l'ingress par la liste de hôtes fournie | ["fqdn"] | Indéfini |

networkPolicy.ingress.enabled | non | Permet d'isoler la charge de travail exécutée dans l'espace de noms de déploiement ThingPark des autres. | booléen | false |

ingress-nginx.controller.service.annotations | non | Service à utiliser pour ajouter une annotation permettant le provisionnement DNS dynamique | objet | {"service.beta.kubernetes.io/azure-dns-label-name": "thingpark-enterprise"} ou {"external-dns.alpha.kubernetes.io/hostname": "dnsHostname,enterprise.mycompany.org" } |

ingress-nginx.tcp.2022 | oui | Support des flux entrants ssh. Définissez l'espace de noms en fonction de votre déploiement | chaine | "<namespace>/support-inbound:22" |

ingress-nginx.tcp.3001 | oui | LRC tls inbounds. Définissez l'espace de noms en fonction de votre déploiement | chaine | "<namespace>/lrc-proxy:3001" |

ingress-nginx.tcp.3101 | oui | LRC tls inbounds. Définissez l'espace de noms en fonction de votre déploiement | chaine | "<namespace>/lrc-proxy:3101" |

ingress-nginx.tcp.3002 | oui | LRC sftp sur tls entrant Définissez l'espace de noms en fonction de votre déploiement | chaine | "<namespace>/lrc-proxy:3002" |

ingress-nginx.tcp.4443 | oui | Basics Station LNS entrant. Définir uniquement si global.featuresActivation.basicsStation est défini sur true. Définissez l'espace de noms en fonction de votre déploiement | chaine | "<namespace>/lrc-proxy-lns:8443" |

global.ingress.lnsPublicPort | non | Substitution facultative du port exposé du chargeur de charge pour le point lns. Devrait être mis à jour d'une manière coordonnée avec ingress-nginx.tcp.4443 | int | 4443 |

global.dnsHostname FQDN est utilisé :

- par ingress-nginx pour permettre l'accès à l'interface GUI et API de TPE

- par les passerelles pour atteindre ThingPark Enterprise en mode de sécurité TLS

- Modifier le FQDN

global.dnsHostnamede votre instance TPE a un impact sur toutes les passerelles configurées sur l'instance TPE :- Vous DEVEZ régénérer tous vos certificats de passerelles.

- Ensuite, vous DEVEZ reconfigurer les passerelles avec la nouvelle adresse DNS FQDN sur le menu Suplog.

- Vous DEVEZ obtenir ce certificat https auprès d'un fournisseur de certificats https de confiance ou forcer la confiance dans votre navigateur si un certificat autosigné par défaut est utilisé.

- Si vous souhaitez utiliser un certificat généré par vos propres moyens, il est obligatoire de fournir un certificat conforme à ce nom de domaine.

Utiliser les services de provisionnement de DNS cloud

AZURE :

global.dnsHostnamedoit être composé de l'alias DNS Azure suivi du nom de domaine de la région Azure (par exemple thingpark-enterprise.westeurope.cloudapp.azure.com)- Azure DNS alias is specified using service annotation:

service.beta.kubernetes.io/azure-dns-label-name: thingpark-enterprise

AMAZON :

- Utiliser le contrôleur external-dns pour gérer un sous-domaine Route 53

- Configurer le provisionnement en utilisant

external-dns.alpha.kubernetes.io/hostnameavecglobal.dnsHostname:external-dns.alpha.kubernetes.io/hostname:thingpark-enterprise.mycompany.org

Isolation du réseau

Une fois que votre cluster utilise un plugin réseau qui supporte NetworkPolicy, vous pouvez

commencer à filtrer l'ingress des workloads ThingPark.

Activer networkPolicy.ingress.enabled permet d'isoler les charges de travail exécutées dans l'espace de nom de déploiement ThingPark des autres. Seuls les flux exposés par le contrôleur ingress sont autorisés.

Intégration derrière un proxy inverse

Pour autoriser l'utilisation du proxy inverse

- Configurer le nom d'hôte public comme

global.dnsHostname - Le Load Balancer devant le proxy inverse DOIT également transférer les flux TCP des passerelles

- Pour utiliser un FQDN interne pour atteindre le Load Balancer Kubernetes et un certificat approprié, vous devez utiliser le paramètre

global.ingress.hostspour remplacer par cet hôte personnalisé.

Certificat TLS pour le trafic HTTP

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.ingress.tls.issuer | Sélectionner un émetteur pour le certificat de flux entrant https. Un certificat peut être : - un généré à l'extérieur. - un auto-signé généré automatiquement par le déploiement, - un généré par letsencrypt, un accès public à l'ingress et un dnsHostname résolu publiquement sont requis | "external", "selfsigned", "letsencrypt" | "selfsigned" |

global.ingress.tls.certificate | Certificat du serveur lorsque vous utilisez le vôtre (émetteur externe) | certificat PEM | Indéfini (-----BEGIN CERTIFICATE-----\n-----END CERTIFICATE----\n-----BEGIN CERTIFICATE-----\n-----END CERTIFICATE----\n) |

global.ingress.tls.key | Clé privée du certificat du serveur lorsque vous utilisez le vôtre (émetteur externe). La taille de la clé RSA doit être d'au moins 2048 bits. | clé privée PEM | Indéfini (-----BEGIN PRIVATE KEY-----\n-----END PRIVATE KEY-----\n) |

global.ingress.tls.caCertificate | Certificat racine de l'infrastructure à clé publique qui a émis le certificat du serveur. Obligatoire lorsque la fonctionnalité Passerelle de base est activée et global.ingress.tls.issuer: "external" ou "letsencrypt" | certificat PEM | Indéfini (-----BEGIN CERTIFICATE-----\n-----END CERTIFICATE----\n-----BEGIN CERTIFICATE-----\n-----END CERTIFICATE----\n) |

global.ingress.tls.acmeEmail | Adresse e-mail utilisée par Let's Encrypt pour vous contacter à propos de l'expiration | email | "foo@example.com" |

global.ingress.tls.acmeSolvers | Configuration du défi ACME pour obtenir le certificat. Voir la documentation cert-manager pour configurer un autre | objet | [{"http01": {"ingress": {"class": "nginx-tpe"}}}] |

tp-gui.ingress.items.gui.annotations | Annotation requise permettant à cert-manager de déclencher la génération de certificat pour l'ingress tpe | object (cert-manager letsencrypt issuer) | {"cert-manager.io/issuer": "letsencrypt-prod"} lors de l'utilisation de letsencrypt comme émetteur |

- Avec défaut

global.ingress.tls.issuer: "selfsigned", n'oubliez pas d'ajouter{"cert-manager.io/issuer": "internal-ca-issuer"}comme annotation àtp-gui.ingress.items.gui.annotations - Avec

global.ingress.tls.issuer: "letsencrypt", n'oubliez pas d'ajouter{"cert-manager.io/issuer": "letsencrypt-prod"}comme annotation àtp-gui.ingress.items.gui.annotations. - En utilisant

global.ingress.tls.issuer: "external",global.ingress.tls.certificateDOIT inclure en premier le certificat du serveur, suivi de tous les certificats intermédiaires de la chaîne de confiance.

- Changer

global.ingress.tls.issuerrompra les connexions Passerelle de base! Vous devez tenir compte de la mise à jour des autorités de confiance du côté du Gateway. - Le certificat

global.ingress.tls.caCertificateest :- Configuration TLS par défaut vide (

global.ingress.tls.issuer: "selfsign"**), - Le certificat racine de l' autorité Letsencrypt par défaut (ISRG Root X1) qui a signé le certificat serveur avec

global.ingress.tls.issuer: "letsencrypt"(le nom du CA racine peut être obtenu à l'aide dekubectl get secrets ingress-tls -o jsonpath="{.data['tls\.crt']}"|base64 -d | sed '1,/-----END CERTIFICATE-----/d'|openssl x509 -in - -issuer -noout), - Le certificat racine de l'autorité qui a signé votre propre certificat de serveur avec

global.ingress.tls.issuer: "external".

- Configuration TLS par défaut vide (

Dépôts

Seulement pour les déploiements personnalisés

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.repositories | Configurations du dépôt. Aucune configuration supplémentaire requise pour un déploiement partenaire | objet | |

global.repositories.containerImagesRegistry.fqdn | Nom d'hôte FQDN du registre de conteneurs | fqdn | "repository.thingpark.com" |

global.repositories.containerImagesRegistry.namespace | Namespace du registre de conteneurs | chaine | "thingpark-kubernetes" |

global.repositories.containerImagesRegistry.pullPolicy | Politique de retrait d'image de conteneur à utiliser pour toutes les charges de travail déployées | chaîne en imagePullPolicy | "IfNotPresent" |

global.repositories.containerImagesRegistry.auth.username | Nom d'utilisateur pour s'authentifier auprès du registre de conteneurs. Défini avec InstallationID lorsque le registre par défaut d'Actility est utilisé | chaine | installationId |

global.repositories.containerImagesRegistry.auth.password | Mot de passe pour s'authentifier auprès du registre de conteneurs. Défini avec InstallationID lorsque le registre par défaut d'Actility est utilisé | chaine | installationId |

global.repositories.thingparkResources.url | URL du dépôt de firmware et de documentation des passerelles. Cette URL doit être accessible à partir d'un navigateur web | url | "https://repository.thingpark.com" |

global.repositories.thingparkCatalogs.url | URL du dépôt des catalogues. Serve les catalogues des RF regions, des capteurs et des profils et drivers de passerelle. Cette URL doit être accessible depuis les serveurs ThingPark Enterprise. | url | "https://repository.thingpark.com" |

global.repositories.thingparkCatalogs.updateMethod | Lorsqu'il est configuré sur repository, les catalogues sont servis par le dépôt configuré. Lorsqu'il est configuré sur manual-upload, les catalogues sont téléchargés manuellement dans l'interface utilisateur de ThingPark Enterprise. Peut être changé à tout moment. | chaine | "repository" |

Paramètres de fonctionnalités

Pour économiser les ressources du serveur et selon votre besoin, certains services peuvent être activés/désactivés ou mis à l'échelle en fonction de vos besoins.

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.featuresActivation.dxApi | Activation de l'API DX | booléen | true |

global.featuresActivation.iotFlow | Activation de IoT Flow | booléen | true |

global.featuresActivation.basicsStation | Activation des composants de la passerelle de base | booléen | false |

Paramètres de messagerie

| Nom | Obligatoire | Description | Valeur | Valeur par défaut |

|---|---|---|---|---|

global.outgoingMail | non | La configuration par défaut vide ne nécessite aucun relais de courrier électronique | objet | {} |

global.outgoingMail.smtpServer | oui | Nom d'hôte ou adresse IP du serveur SMTP à utiliser pour envoyer des e-mails. | fqdn ou adresse-ip | "smtp.example.com" |

global.outgoingMail.smtpAuth | non | Activation de l'authentification lorsque aucun bloc vide n'est fourni | objet | {} |

global.outgoingMail.smtpAuth.login | oui | Identifiant utilisé pour s'authentifier auprès du serveur SMTP | chaine | "" |

global.outgoingMail.smtpAuth.password | oui | Mot de passe utilisé pour s'authentifier auprès du serveur SMTP | chaine | "" |

global.outgoingMail.port | oui | Port du serveur SMTP | int | 465 |

global.outgoingMail.noReplyEmail | oui | émetteur d'e-mail "De" de tous les e-mails envoyés par l'instance TPE. | email | "noreply@example.com" |

global.outgoingMail.smtpSecurity | oui | sélectionner l'une des options disponibles (Aucune, SSL ou TLS) en fonction du serveur SMTP que vous utiliserez. | chaîne dans "clair", "ssl", "tls" | "ssl" |

global.outgoingMail.actionTokenGeneratedByUserLifespan | non | Temps maximum en minutes avant l'expiration d'une autorisation d'action envoyée par un utilisateur (par exemple e-mail de réinitialisation du mot de passe). Cette valeur est recommandée pour être courte car il est prévu que l'utilisateur réagisse rapidement à l'action auto-créée. | int | 15 |

global.outgoingMail.actionTokenGeneratedByAdminLifespan | non | Temps maximum en minutes avant l'expiration d'une autorisation d'action envoyée par un administrateur à un utilisateur (par exemple, création de compte). Cette valeur est recommandée pour être longue afin de permettre aux administrateurs d'envoyer des e-mails pour des utilisateurs actuellement hors ligne | chaine | 60 |

"Notification des alarmes", "activation du compte des utilisateurs", "récupération de mot de passe" et "Contactez-nous" nécessitent une configuration SMTP valide.

Paramètres du proxy

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.outgoingProxy | Bloc de configuration du proxy, désactivé par défaut | objet | {} |

global.outgoingProxy.url | URL du serveur proxy utilisé pour l'accès au dépôt de ressources ThingPark Enterprise | url | "http://192.168.1.1:8080" |

global.outgoingProxy.auth | Bloc de configuration d'authentification du proxy (optionnel) | objet | {} |

global.outgoingProxy.auth.username | Nom d'utilisateur du compte proxy | chaine | "" |

global.outgoingProxy.auth.password | Mot de passe du compte proxy | chaine | "" |

global.outgoingProxy.useForLrcUplinks | Activer le proxy pour les uplinks LRC : activer si vous souhaitez utiliser le proxy pour les uplinks LRC sur l'interface de tunneling | booléen | true |

Ci-dessous la liste des suites de chiffrement supportées pour un accès via un proxy HTTPS :

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_AES_128_GCM_SHA256

- TLS_CHACHA20_POLY1305_SHA256

- TLS_AES_256_GCM_SHA384

Paramètres de la fédération OAuth

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.oauthFederation | Bloc de configuration OAuth, désactivé par défaut | objet | {} |

global.oauthFederation.issuer | URL de l'émetteur du fournisseur d'identité OAuth | url | "" |

global.oauthFederation.clientId | ID client du fournisseur d'identité OAuth | chaine | "" |

global.oauthFederation.clientSecret | Secret du client du fournisseur d'identité OAuth | chaine | "" |

global.oauthFederation.idleTimeout | Session OAuth fermée pour cause d’inactivité (en minutes) | chaine | "30m" |

La première installation DOIT toujours être effectuée sans aucune configuration oauthFederation. Voir Federation d'authentification pour plus de détails.

Notification d'alarme de capteur et de passerelle

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

ingress-nginx.tcp.4443 | Serveur de destination des traps SNMP. Nom d'hôte ou adresse IP du serveur de destination du trap SNMP | fqdn ou adresse-ip | "" |

global.snmp.trap.community | Communauté de piégeage SNMP | chaine | 4443 |

Sécurité de la passerelle

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.ingress.baseStation.keyInstallerPasswordHash | Hachage du mot de passe configuré dans les passerelles pour connecter le service d'installation de clé. Ce mot de passe doit être défini uniquement si les passerelles sont flashées avec des images personnalisées. | Le hash doit être fourni au format SHA512, par exemple en utilisant la commande openssl passwd -6. | Indéfini |

wireless-pki.certProfiles.lrrClient.validity | Période de validité des certificats clients de la passerelle. Cette propriété est prise en compte lors de l'émission d'un certificat. Les certificats émis avant la modification de cette propriété doivent être révoqués pour utiliser la nouvelle période de validité | (*y *mo *j) y=365 jours, mo=30 jours | 3y |

Passerelle de base

| Nom | Description | Valeurs | Valeur par défaut |

|---|---|---|---|

ingress-nginx.tcp.4443 | Configuration du port de service TCP ingress-nginx | objet | ({ 4443: thingpark-enterprise/lrc-proxy-lns:8443}) |

global.basicsStation.lnsPublicPort | Remplacement facultatif du port exposé du répartiteur de charge pour l'endpoint lns | int | 4443 |

- L'activation globale est régie par le

global.featuresActivation.basicsStationindicateur - Pour pouvoir atteindre le point de terminaison Lns,

ingress-nginx.tcp.4443doit être décommenté dans le fichiercustom-values.yaml. Si leglobal.basicsStation.lnsPublicPortest remplacé, numéro de port coordonné avec le numéro de cléingress-nginx.tcp.4443.

Niveau de sécurité AS

| Nom | Description | Valeurs | Valeur par défaut |

|---|---|---|---|

global.asSecurity | Lorsqu'il est configuré sur 'strict' (paramètre par défaut), les certificats auto-signés sont rejetés. Cette configuration s'applique uniquement à HTTPS AS | chaîne dans strict, loose | "strict" |

Configuration LoRa

Veuillez mettre à jour attentivement la configuration Lora ci-dessous

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.lora.netId | Configurer l'identifiant réseau 24 bits LoRaWAN™. Un NetID dédié assigné par la LoRa Alliance® est requis lorsque l'itinérance est activée. Les valeurs possibles sont 6 chiffres hexadécimaux (insensibles à la casse) restreintes à la liste suivante : - Valeur par défaut : 000001 | chaine | "000001" |

global.lora.roaming | Configurer l'Activation LoRaWAN™ et l'itinérance passive. Le bloc de configuration peut être modifié à tout moment. | objet | Voir ci-dessous |

global.lora.roaming.integrationMode | Configurer le mode d'itinérance. Les valeurs possibles sont : - none : valeur par défaut. - Activation uniquement : permet l'activation des capteurs pré-commissionnés sur des serveurs d'activation externes convenus. - Activation et itinérance entrante : permet aux capteurs issus de réseaux étrangers convenus d'utiliser les passerelles locales pour les communications uplink et downlink (en plus de l'activation LoRaWAN™). - Activation, itinérance entrante et sortante : permet aux capteurs locaux d'utiliser les passerelles des réseaux étrangers convenus pour les communications uplink et downlink (en plus de l'activation LoRaWAN™). | chaîne dans "none","activation", "roam-in", "roam-in-out" | "none" |

global.lora.roaming.nsId | Lorsque l'Itinérance et/ou l'Activation est activée, identifiant 64 bits du network server LoRaWAN™. Cette information fait partie de l'abonnement ThingPark Exchange (TEX). | chaine | "" |

global.lora.roaming.tex.url | Lorsqu'itinérance et/ou activation est activé, URL de ThingPark Exchange (TEX). | url | "https://exchange.thingpark.com/" |

global.lora.roaming.tex.hubId | Lorsqu'itinérance et/ou activation est activé, HubID de ThingPark Exchange (TEX). | chaine | "" |

global.lora.roaming.tex.outgoingAuth.username | Lorsqu'itinérance et/ou activation est activé, Nom d'utilisateur du compte ThingPark Exchange (TEX). | chaine | "" |

global.lora.roaming.tex.outgoingAuth.password | Lorsqu'itinérance et/ou activation est activé, Mot de passe du compte ThingPark Exchange (TEX). | chaine | "" |

global.lora.roaming.tex.incomingAuth | Lorsqu'itinérance et/ou activation est activé, Auth du compte ThingPark Exchange (TEX). | objet | en synchronisation avec global.lora.roaming.tex.outgoingAuth |

global.lora.otaaDevAddrPoolBlock | Configurer une gamme DevAddr à utiliser pour les capteurs OTAA. La gamme DevAddr est exprimée sous forme de préfixe hexadécimal suivi d'une barre oblique (/) et du nombre de bits. Cette plage doit correspondre au NetID configuré. Ce paramètre est facultatif et peut être configuré si vous souhaitez faire de l'itinérance entre les instances TPE partageant le même NetID. Dans ce cas, vous pouvez définir une gamme DevAddr OTAA dédiée à chaque instance TPE. Voir ci-dessous pour les détails de configuration. | chaine | "" |

L'état de synchronisation de TEX avec LRC peut être surveillé à l'aide de cette Procédure d'administration.

Configuration de la gamme DevAddr OTAA

Ce paramètre permet de configurer une gamme DevAddr à utiliser pour les capteurs OTAA. La gamme DevAddr est exprimée sous forme de préfixe hexadécimal suivi d'une barre oblique (/) et du nombre de bits. Cette plage doit correspondre au NetID configuré. Peut être modifié à tout moment.

Ce paramètre est facultatif et peut être configuré si vous souhaitez faire de l'itinérance entre les instances TPE partageant le même NetID. Dans ce cas, vous pouvez définir une gamme DevAddr OTAA dédiée à chaque instance TPE.

La validation de la gamme DevAddr OTAA est effectuée comme suit :

- Le préfixe binaire NetID DevAddr est calculé basé sur le NetID configuré :

- NetID DevAddr préfixe est Type | NwkID

- Si le NetID est de type 0 (3 MSB sont 0b000) :

- Le type est 0b0

- NwkID sont les 6 LSB du NetID

- Sinon si le NetID est de type 3 (3 MSB sont 0b011) :

- Le type est 0b1110

- NwkID sont les 11 LSB du NetID

- Sinon si le NetID est de type 6 (3 MSB sont 0b110) :

- Le type est 0b1111110

- NwkID sont les 15 LSB du NetID

- Le préfixe binaire SubNetID DevAddr est calculé basé sur le

OTAA DevAddr range configuré :

- La partie gauche est traduite de l'hexadécimal au binaire.

- Seul le nombre de MSB spécifié dans la partie droite est conservé.

- La gamme OTAA DevAddr est valide si la chaîne binaire du préfixe SubNetID DevAddr commence par la chaîne binaire du préfixe NetID DevAddr.

Voici quelques configurations valides et invalides de la gamme OTAA DevAddr basées sur le NetID configuré :

-

Exemple #1 : NetID 000002 (type 0) / Gammes OTAA DevAddr 040/12

- Préfixe NetID DevAddr : 0b0000010

- Le type est 0b0

- NwkID est 0b000010

- Préfixe SubNetID DevAddr : 0b000001000000

- Gamme OTAA DevAddr est valide

- Préfixe NetID DevAddr : 0b0000010

-

Exemple #2 : NetID 60000F (type 3) / Gamme OTAA DevAddr E01E0/20

- Préfixe NetID DevAddr : 0b111000000001111

- Le type est 0b1110

- NwkID est 0b00000001111

- Préfixe SubNetID DevAddr : 0b11100000000111100000

- Gamme OTAA DevAddr est valide

- Préfixe NetID DevAddr : 0b111000000001111

-

Exemple #3 : NetID C0000F (type 6) / Gamme OTAA DevAddr FC0038/24

- Préfixe NetID DevAddr : 0b1111110000000000001111

- Le type est 0b1111110

- NwkID est 0b000000000001111

- Préfixe SubNetID DevAddr : 0b111111000000000000111000

- Gamme OTAA DevAddr est invalide

- Préfixe NetID DevAddr : 0b1111110000000000001111

Configuration sans fil

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.wireless.deviceHistoryExpiration | Définir la durée de vie des trames uplink et downlink LoRaWAN. La valeur par défaut de 15 jours est suffisante pour un usage normal de ThingPark Enterprise. Prolonger la valeur par défaut consomme des ressources matérielles (RAM, espace disque), veuillez contacter votre support avant toute modification. | integer (en jours) | 15 |

Paramètres IoT Flow

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.iotFlow.maxConnections | Définir le nombre maximum de connexions de IoT Flow autorisées simultanément. Comme chaque connexion consomme des ressources matérielles (CPU, RAM), cette valeur doit être définie avec soin | integer | Dépend du dimensionnement matériel |

tpx-flow.kafka.topicConfigRetentionMs | Durée de conservation des sujets de connexion IotFlow entre 6 heures et 240 heures | int, 21600000 à 864000000 ms | 21600000 |

La mise à jour du paramètre tpx-flow.kafka.topicConfigRetentionMs n'est pas appliquée aux

connexions IotFlow existantes. La configuration des sujets suivants doit être mise à jour

après que la configuration ait été appliquée. Voir Mise à jour de la rétention des sujets de connexion IotFlow

procedure.

Paramètres des cartes

| Nom | Description | Valeur | Valeur par défaut |

|---|---|---|---|

global.mapService | Service de carte utilisé par les applications, laissez vide pour désactiver. Lorsqu'il est désactivé, tous les widgets de carte sont désactivés et l'application Network Survey ne peut pas être utilisée. | objet | {} |

global.mapService.defaultLocation | Emplacement par défaut de la carte utilisé sur les widgets de carte. | chaine | "" |

global.mapService.api | API de carte à utiliser, soit Google Maps ou Openstreet Maps. | string dans gmaps,osm | "" |

global.mapService.apiKey | Clé API, requise pour Google Maps. | chaine | "" |

global.mapService.osmTile | Modèle d'URL de la couche de tuile Leaflet, requis pour Openstreet Maps. | url | "" |

global.mapService.osmNominatim | URL de recherche Nominatim, requise pour Openstreet Maps. | url | "" |

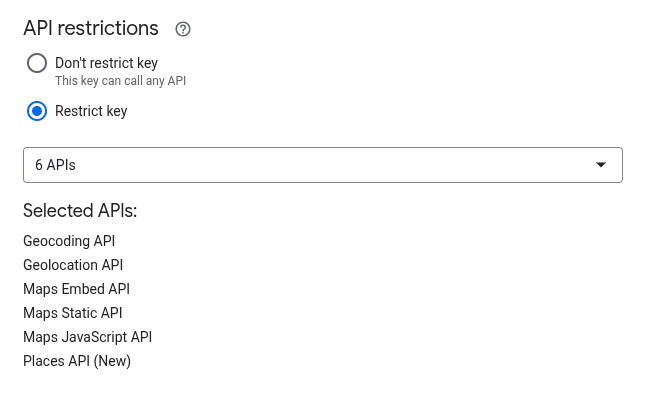

Création d'une clé API Google

Suivez les étapes suivantes pour créer une clé API pour Google Maps :

- Connectez-vous à votre compte sur la Console Google Cloud.

- Créez ou sélectionnez un projet.

- Activez les API et créez des identifiants (clé API).

- Restrict Your API key (important for security) to the following APIs:

Paramètres de sauvegarde

- Un stockage est OBLIGATOIRE pour permettre la sauvegarde pendant les mises à jour.

- La sauvegarde planifiée est facultative.

| Nom | Description | Valeur | Valeur par défaut (exemple) |

|---|---|---|---|

global.backup.schedule | Configuration de la planification des sauvegardes, désactivée par défaut. | expression cron | Indéfini ("30 2 * * *") |

global.backup.s3Compat | Configuration de sauvegarde pour utiliser un backend compatible s3 (ex : minio). | objet | Indéfini |

global.backup.s3Compat.url | url à utiliser pour accéder à l'api de stockage s3. | url | "" |

global.backup.s3Compat.accessKey | Clé d'accès à utiliser pour s'authentifier contre l'api. | chaine | "" |

global.backup.s3Compat.secretAccessKey | Clé d'accès secret à utiliser pour s'authentifier contre l'api. | chaine | "" |

global.backup.s3Compat.bucket | Nom du compartiment à utiliser pour stocker les archives de sauvegarde. | chaine | ("thingpark-enterprise-backup") |

global.backup.amazon | Configuration de sauvegarde pour utiliser un compartiment Amazon s3. | objet | - |

global.backup.amazon.accessKey | Clé d'accès à utiliser pour s'authentifier contre l'api. Facultatif, si non fourni, le rôle IAM du groupe de nœuds EKS doit permettre de récupérer/envoyer vers le compartiment de sauvegarde S3. | chaine | "" |

global.backup.amazon.secretAccessKey | Clé d'accès secret à utiliser pour s'authentifier contre l'api. Facultatif, si non fourni, le rôle IAM du groupe de nœuds EKS doit permettre de récupérer/envoyer vers le compartiment de sauvegarde S3. | chaine | "" |

global.backup.amazon.bucket | Nom du compartiment à utiliser pour stocker les archives de sauvegarde. | chaine | ("thingpark-enterprise-backup") |

global.backup.amazon.region | Région du compartiment. | chaine | ("us-east-2") |

global.backup.azure | Configuration de sauvegarde pour utiliser un compartiment Amazon s3. | objet | Indéfini |

global.backup.azure.resourceGroup | chaine | "" | |

global.backup.azure.storageAccount | compartiment | chaîne | "" |

global.backup.azure.blobContainer | url | ("thingpark-enterprise-backup") | |

global.backup.azure.subscriptionId | chaine | "" | |

global.backup.azure.tenantId | chaine | "" | |

global.backup.azure.clientId | chaine | "" | |

global.backup.azure.clientSecret | chaine | "" |