Annexes

Génération de certificat IPsec pour le trafic des passerelles

Si vous devez configurer votre propre PKI, vous pouvez générer le certificat et sa clé en utilisant la procédure suivante :

Ne définissez pas de phrase secrète lors de la génération de votre propre certificat ; ThingPark Enterprise ne gère pas cette fonctionnalité.

-

Connectez-vous à la console du serveur.

-

Créez un fichier de configuration pour OpenSSL :

cd /home/support

vi openssl.cnf.CACopiez et collez le contenu de cet exemple de configuration : openssl.cnf.CA

-

Allez dans /home/support/ et exécutez les commandes suivantes :

openssl genrsa -out CA_PKI_Root.key 2048

openssl req -new -extensions v3_ca_root -key CA_PKI_Root.key -out CA_PKI_Root.csr -subj '/C=FR/ST=/L=Paris/O=Actility/OU=/CN=CA_RCA_Root' -config openssl.cnf.CA

openssl x509 -req -extensions v3_ca_root -days 9125 -in CA_PKI_Root.csr -signkey CA_PKI_Root.key -out CA_PKI_Root.crt -extfile openssl.cnf.CA -

Récupérez le fichier CA_PKI_Root.crt (certificat) et le fichier CA_PKI_Root.key (clé) avec un client SFTP sur le port 2222 avec l'utilisateur «support».

Exemple : Fichier openssl.cnf.CA

dir = /etc/pki/CA

[ ca ]

default_ca = CA_default

[ CA_default ]

serial = $dir/serial

database = $dir/cert.idx

new_certs_dir = $dir/certs

certificate = $dir/cacert.pem

private_key = $dir/private/cakey.pem

default_days = 3650

crl = $dir/crl/crl.pem

crlnumber = $dir/crl/crl_serial

default_crl_days = 365

default_md = sha256

preserve = no

email_in_dn = no

nameopt = default_ca

certopt = default_ca

policy = policy_match

copy_extensions = copy

[ policy_match ]

countryName = match

stateOrProvinceName = optional

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

[ req ]

default_bits = 2048

default_keyfile = key.pem

default_md = sha256

string_mask = nombstr

distinguished_name = req_distinguished_name

[ req_distinguished_name ]

0.organizationName = Organization Name (company)

organizationalUnitName = Organizational Unit Name (department, division)

emailAddress = Email Address

emailAddress_max = 40

localityName = Locality Name (city, district)

stateOrProvinceName = State or Province Name (full name)

countryName = Country Name (2 letter code)

countryName_min = 2

countryName_max = 2

commonName = Common Name (hostname, IP, or your name)

commonName_max = 64

countryName_default = FR

############ Profiles AC ############

[ v3_ca_root ]

basicConstraints = CA:TRUE, pathlen:1

keyUsage = critical, keyCertSign, cRLSign

subjectKeyIdentifier= hash

authorityKeyIdentifier= keyid:always,issuer:always

Génération d'un média local sur clé USB

Le paquet de médias local est disponible sous la forme d'un fichier ISO de 5,4 Go

(tpe-localmedia-<version>.iso). Pour créer une clé USB utilisable lors de la

phase d'Installation du Dépôt Local, vous devez graver directement le fichier ISO

sur la clé USB.

Créer une clé USB sur Windows

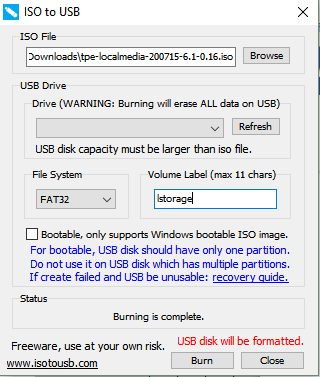

Vous pouvez utiliser un outil comme isotousb qui peut flasher directement le fichier ISO sur la clé USB (choisir FAT32)

Ou vous pouvez simplement formater votre clé USB en FAT32, ouvrir le fichier ISO avec Explorer et copier le contenu du fichier ISO sur la clé USB.

Créer une clé USB sur Linux

Sur Linux, vous pouvez directement utiliser la commande dd pour graver le fichier ISO sur la clé USB :

dd if=./tpe-localmedia-6.1-x.y.iso of=/dev/<your device>

Lors de l'utilisation de cette clé USB sur le cockpit, elle sera référencée comme CDROM (type de média iso9660) et le point de montage sera /run/media/support/CDROM

Mise en œuvre du routage basé sur des règles

Les fichiers de configuration suivants sont impliqués dans le routage basé sur des règles :

/etc/iproute2/rt_tables: Ce fichier définit les correspondances si vous souhaitez utiliser des noms au lieu de chiffres pour se référer à des tables de routage spécifiques./etc/sysconfig/network-scripts/route-<interface>: Ce fichier définit les itinéraires IPv4. Utilisez l'optiontablepour spécifier la table de routage./etc/sysconfig/network-scripts/rule-<interface>: Ce fichier définit les règles pour lesquelles le noyau oriente le trafic vers des tables de routage spécifiques.

Par exemple, vous pouvez vouloir diriger les flux de la passerelle et les flux d'administration différemment sur votre instance TPE auto-hébergée.

Pour cet exemple, nous supposons une instance TPE auto-hébergée avec deux interfaces réseau, ens192 pour les flux de la passerelle et ens224 pour les flux d'administration. Notez que l'interface ens192

est configurée avec la passerelle par défaut.

+---------------------------+

| |

| |

| |

| Self-hosted TPE |

| |

| |

| |

+----------+ default +-------+ +------+ +----------+

| Prod +-------------------+ ens192| |ens224+------------------+ Admin |

| network | route +-------+ +------+ | network |

+----------+ | | +----------+

+---------------------------+

-

Vous pouvez éventuellement utiliser un nom au lieu d'un numéro pour référencer une table de routage spécifique, par exemple :

sudoedit /etc/iproute2/rt_tables5000 admin_rt -

Configurer les routes pour l'interface

ens224vers une table de routage distincte :sudoedit /etc/sysconfig/network-scripts/route-ens2240.0.0.0/0 via <admin gateway> table admin_rt -

Configurer les règles pour router les flux d'administration à la table de routage spécifique :

sudoedit /etc/sysconfig/network-scripts/rule-ens224ipproto tcp sport 2222 lookup admin_rt

ipproto tcp sport 9090 lookup admin_rt

ipproto tcp sport 443 lookup admin_rt -

Redémarrez le service réseau :

systemctl restart network